DagnumPi

المزيد

DagnumPi

لا يوجد محتوى حتى الآن

- أعجبني

- إعجاب

- تعليق

- مشاركة

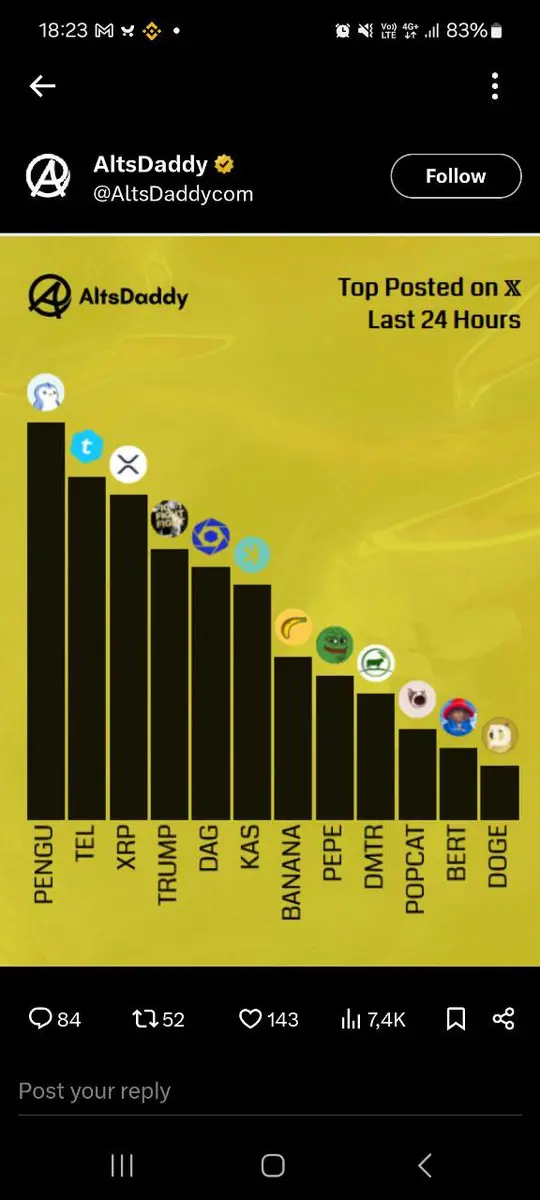

🚨أكثر 5 أصول تم الحديث عنها

من بين أكثر من 18 مليون عملة مشفرة، $DAG تتصدر في آخر 24 ساعة

حالة أسطورة مطلقة!

من المتوقع أن يكون الزخم قد تزايد هذا العام

✅إطلاق الأدلة الرقمية مبني على دروس بيانات وزارة الدفاع المدفوعة بالمعارك للتعامل مع الأدلة غير القابلة للكسر

$DAG يعيد كتابة العقود الآجلة. متفائل

من بين أكثر من 18 مليون عملة مشفرة، $DAG تتصدر في آخر 24 ساعة

حالة أسطورة مطلقة!

من المتوقع أن يكون الزخم قد تزايد هذا العام

✅إطلاق الأدلة الرقمية مبني على دروس بيانات وزارة الدفاع المدفوعة بالمعارك للتعامل مع الأدلة غير القابلة للكسر

$DAG يعيد كتابة العقود الآجلة. متفائل

DAG2.52%

- أعجبني

- إعجاب

- تعليق

- مشاركة

إدانة

شاهد النسخة الأصلية

- أعجبني

- إعجاب

- تعليق

- مشاركة

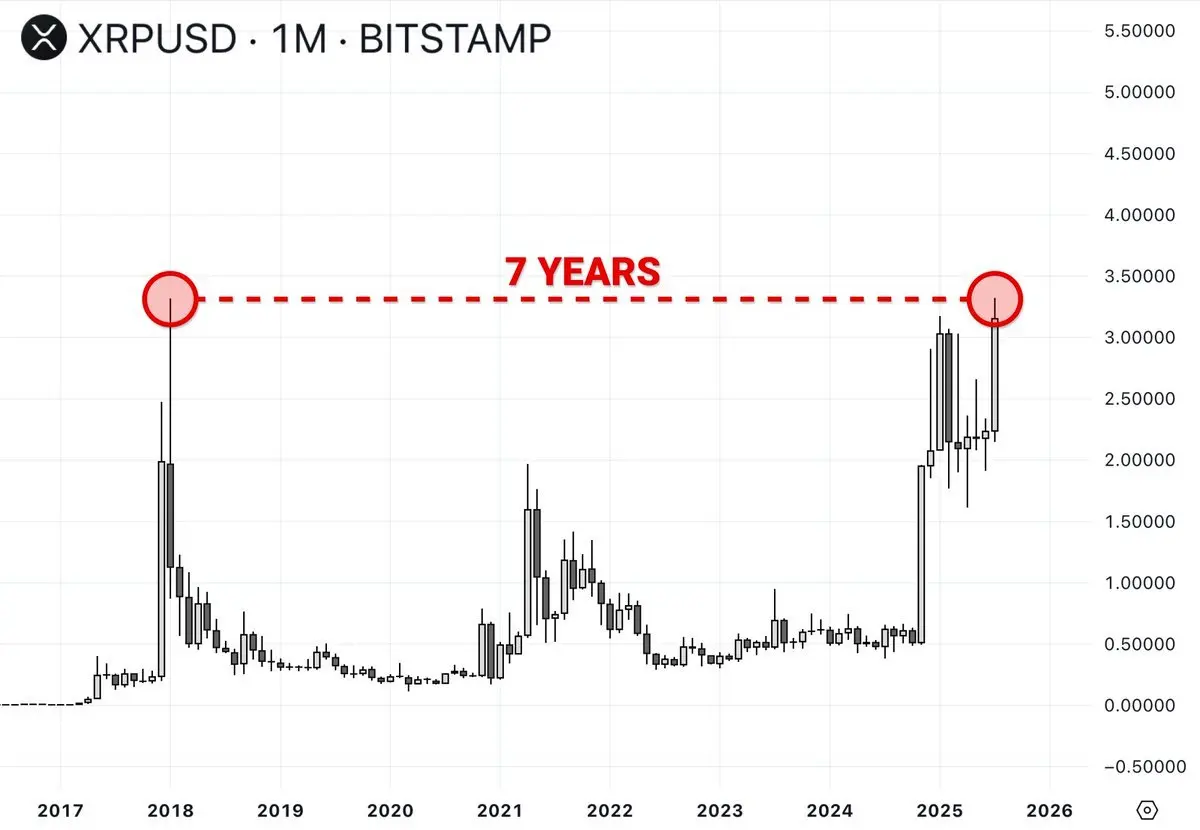

لماذا؟ يعمل كمقاومة رئيسية أولى في التعافي من أدنى مستويات الدورة. حيث يختبر الثيران الأوائل الاقتناع بعد تراجع عميق من ATH.

في أواخر عام 2024، انفجر $DAG بعد عبور متوسط الحركة لمدة 50 يومًا، مما أطلق سلسلة من الارتفاعات لعدة أشهر.

اليوم؟ لقد اخترقنا للتو مجموعة مقاومة SMA الرئيسية حول $0.045

يتم الضغط على دواسة الغاز الحقيقية عندما تتحول هذه المتوسطات المتحركة البسيطة من مقاومة إلى دعم عند إعادة الاختبار.

شاهد النسخة الأصليةفي أواخر عام 2024، انفجر $DAG بعد عبور متوسط الحركة لمدة 50 يومًا، مما أطلق سلسلة من الارتفاعات لعدة أشهر.

اليوم؟ لقد اخترقنا للتو مجموعة مقاومة SMA الرئيسية حول $0.045

يتم الضغط على دواسة الغاز الحقيقية عندما تتحول هذه المتوسطات المتحركة البسيطة من مقاومة إلى دعم عند إعادة الاختبار.

- أعجبني

- إعجاب

- تعليق

- مشاركة

لماذا؟ يعمل كمقاومة رئيسية أولى في التعافي من أدنى مستويات الدورة. حيث يختبر الثيران الأوائل الاقتناع بعد تراجع عميق من ATH.

في أواخر عام 2024، انفجر $DAG بعد عبور متوسط الحركة لمدة 50 يومًا، مما أطلق سلسلة من الارتفاعات لعدة أشهر.

اليوم؟ لقد اخترقنا للتو مجموعة مقاومة SMA الرئيسية حول $0.045

يتم الضغط على دواسة الغاز الحقيقية عندما تتحول هذه المتوسطات المتحركة البسيطة من مقاومة إلى دعم عند إعادة الاختبار.

شاهد النسخة الأصليةفي أواخر عام 2024، انفجر $DAG بعد عبور متوسط الحركة لمدة 50 يومًا، مما أطلق سلسلة من الارتفاعات لعدة أشهر.

اليوم؟ لقد اخترقنا للتو مجموعة مقاومة SMA الرئيسية حول $0.045

يتم الضغط على دواسة الغاز الحقيقية عندما تتحول هذه المتوسطات المتحركة البسيطة من مقاومة إلى دعم عند إعادة الاختبار.

- أعجبني

- إعجاب

- تعليق

- مشاركة

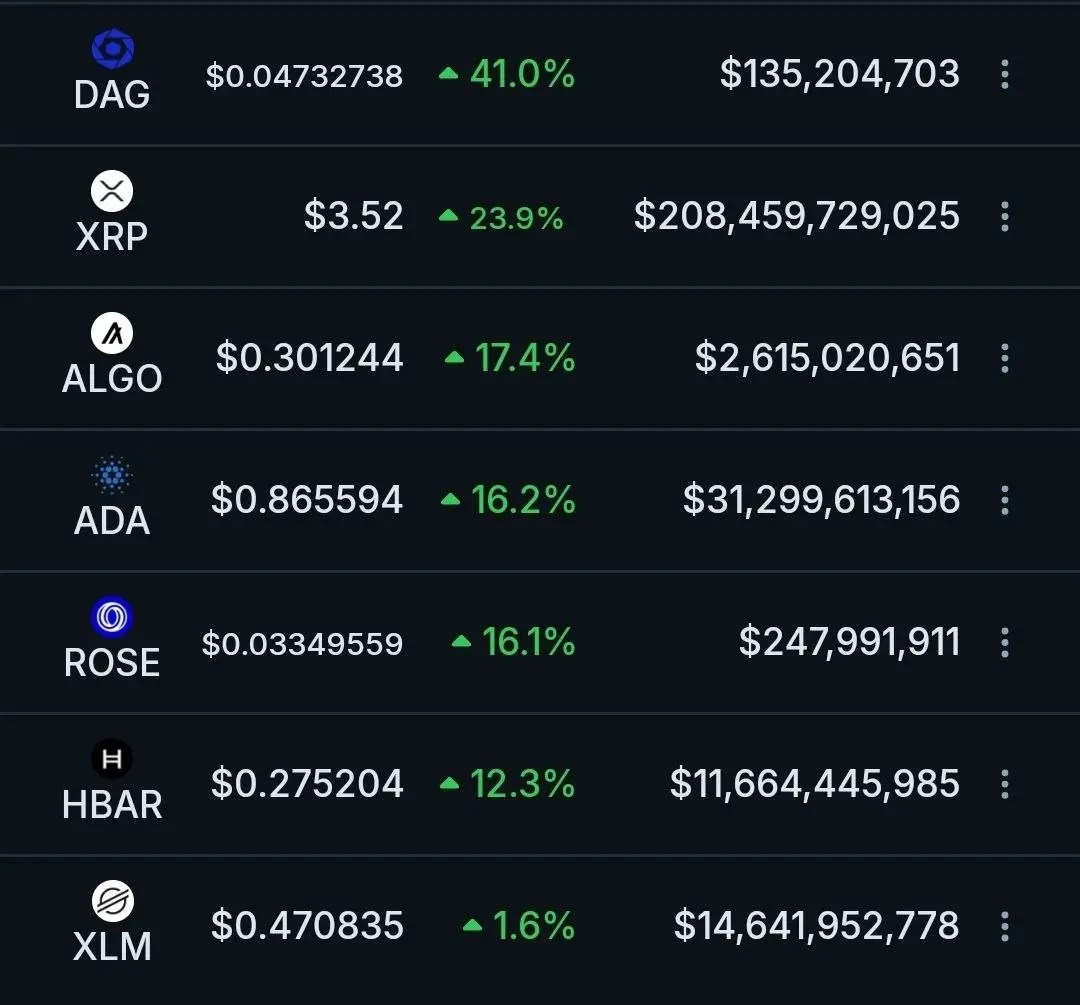

مع انخفاض هيمنة $BTC، فإن الجواهر ذات القيمة السوقية المنخفضة مثل $DAG و $ROSE و $ADS وغيرها تقدم إمكانيات عائد استثماري تزيد عن 10x مقارنةً بالأسواق المبالغ فيها مثل $XRP التي تتجاوز $200B.

لماذا؟ تضاعف الأسهم الصغيرة بسهولة أكبر مع تدفقات الضجيج.

🚫لا تطارد الارتفاعات

🎯صيد القيمة

شاهد النسخة الأصليةلماذا؟ تضاعف الأسهم الصغيرة بسهولة أكبر مع تدفقات الضجيج.

🚫لا تطارد الارتفاعات

🎯صيد القيمة

- أعجبني

- إعجاب

- تعليق

- مشاركة

لقد رأيت فيلم سنباد شزام

شاهد النسخة الأصلية- أعجبني

- إعجاب

- تعليق

- مشاركة

ميتا لن توقع على مدونة الممارسات الخاصة بالاتحاد الأوروبي لقانون الذكاء الاصطناعي

"لقد قمنا بمراجعة دقيقة لمدونة الممارسات الخاصة بالذكاء الاصطناعي العام من المفوضية الأوروبية (GPAI) ولن تقوم ميتا بالتوقيع عليها."

ثق بي يا أخي، هذا لن يعمل بعد الآن وسيتعين على الجميع قريبًا إثبات الامتثال عندما يتعلق الأمر بالذكاء الاصطناعي

شاهد النسخة الأصلية"لقد قمنا بمراجعة دقيقة لمدونة الممارسات الخاصة بالذكاء الاصطناعي العام من المفوضية الأوروبية (GPAI) ولن تقوم ميتا بالتوقيع عليها."

ثق بي يا أخي، هذا لن يعمل بعد الآن وسيتعين على الجميع قريبًا إثبات الامتثال عندما يتعلق الأمر بالذكاء الاصطناعي

- أعجبني

- إعجاب

- تعليق

- مشاركة

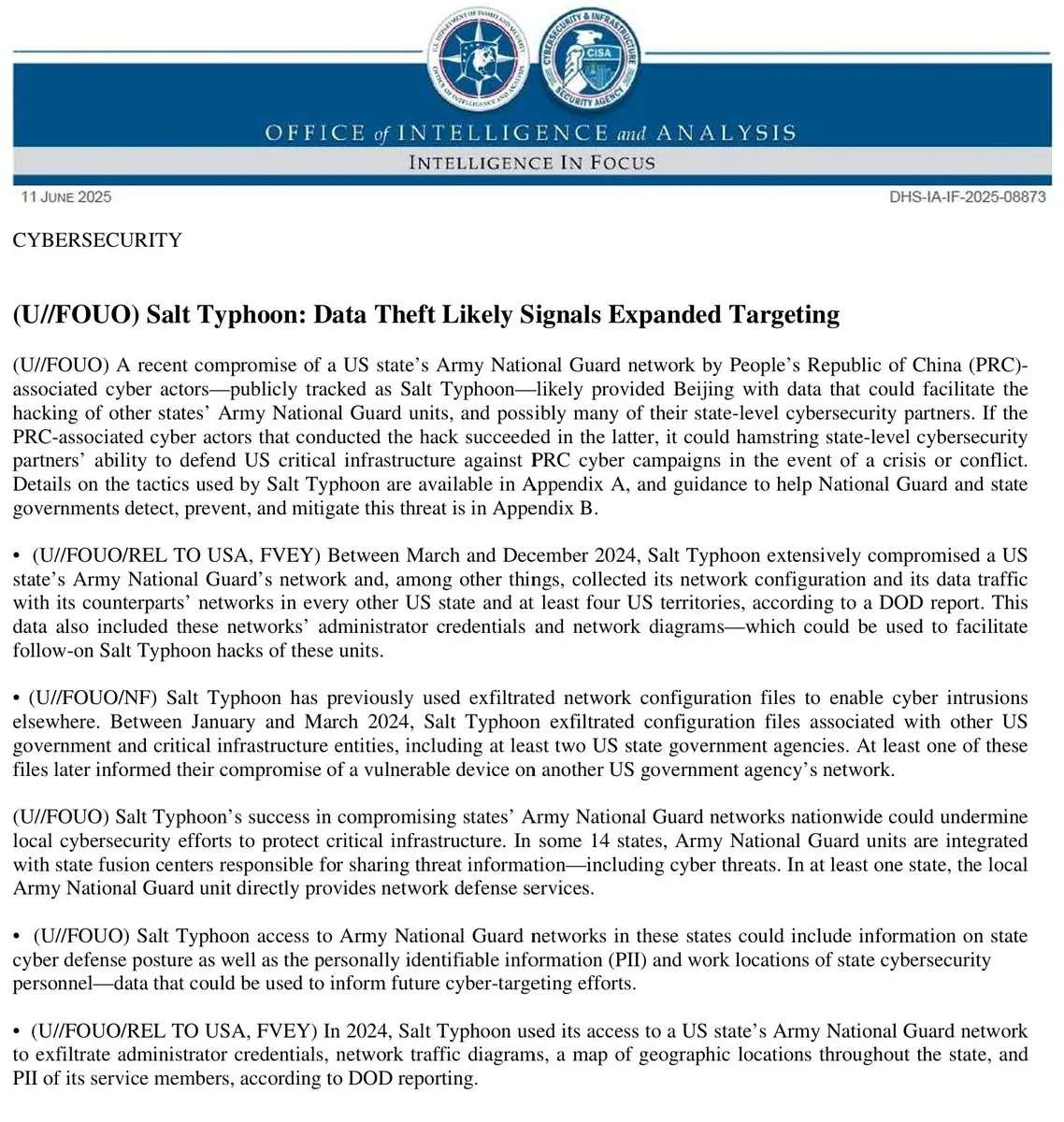

ساعة الإعصار تخترق أنظمة الحرس الوطني

أصبح البلوكشين للتو "حيوي للمهمة"

✅التحقق من نظير إلى نظير يكتشف الشواذ على الفور.

✅التحقق بدون بيانات اعتماد يقضي على جمع بيانات الاعتماد.

✅تخزين موزع يشتت الملفات بعيدًا عن متناول اليد.

✅تتحقق فحوصات سلامة البيانات في الوقت الفعلي من التلاعب.

✅تفرض العقود الذكية قواعد الوصول - مثل التحقق من الهوية في مؤتمر آمن.

✅الرصد المعتمد على الرسوم البيانية يكشف الأنشطة المخفية.

✅تشفير من النهاية إلى النهاية يخفي تفاصيل الطوبولوجيا.

✅تقوم التدقيقات الآلية بالإشارة إلى الأنماط غير العادية - مماثلة لتدقيق تقارير النفقات بحثًا عن الاحتيال.

أصبح البلوكشين للتو "حيوي للمهمة"

✅التحقق من نظير إلى نظير يكتشف الشواذ على الفور.

✅التحقق بدون بيانات اعتماد يقضي على جمع بيانات الاعتماد.

✅تخزين موزع يشتت الملفات بعيدًا عن متناول اليد.

✅تتحقق فحوصات سلامة البيانات في الوقت الفعلي من التلاعب.

✅تفرض العقود الذكية قواعد الوصول - مثل التحقق من الهوية في مؤتمر آمن.

✅الرصد المعتمد على الرسوم البيانية يكشف الأنشطة المخفية.

✅تشفير من النهاية إلى النهاية يخفي تفاصيل الطوبولوجيا.

✅تقوم التدقيقات الآلية بالإشارة إلى الأنماط غير العادية - مماثلة لتدقيق تقارير النفقات بحثًا عن الاحتيال.

JST0.28%

- أعجبني

- إعجاب

- تعليق

- مشاركة